Un nuevo malware ha infectado en pocos meses a cientos de miles de dispositivos de empresas y hogares de todo el mundo. Se llama Raccoon stealer (en español, el mapache ladrón), y es un nuevo programa malicioso de tipo troyano que trata de obtener datos sensibles como contraseñas y números de tarjetas de crédito de los dispositivos infectados. Como veremos, no destaca por ser el malware más innovador, pero tiene un gran soporte técnico detrás que lo convierte en una amenaza muy peligrosa.

[hde_related]

Un malware con una gran campaña de marketing

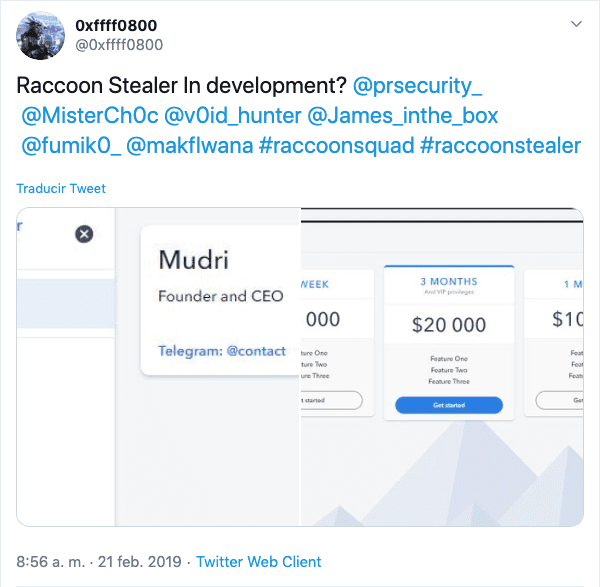

Raccoon stealer fue lanzado a principios de este año y en pocos meses ya forma parte del top 10 en el ranking de malware más mencionado en comunidades de la darknet frecuentadas por delincuentes. Culpa de ello es que está siendo promocionado por el equipo que lo desarrolló en foros clandestinos especializados en hacking. Ofrecen la posibilidad de suscribirse a la plataforma para poder utilizar el programa malicioso y lucrarse con la información robada. Este modelo de pago por uso, en el ámbito de la ciberseguridad, se le conoce como Malware as a Service (MaaS).

El MaaS permite que usuarios noveles o sin ningún tipo de conocimiento técnico puedan ganar dinero de forma fraudulenta utilizando herramientas creadas por terceros. La segunda edición del Security Report 2019 de Chek Point ya alertaba en febrero del aumento de la industria del Malware as a Service a nivel mundial.

Los servidores de Raccoon stealer están alojados en TOR, una red de comunicaciones superpuesta a internet que garantiza el anonimato de los usuarios que navegan por ella. Si a esto le sumamos su sencillez de uso y la posibilidad de realizar una prueba gratuita, el éxito de la campaña de marketing está asegurada.

Qué hace Raccoon stealer

Este es el listado de todos los datos que Raccoon stealer puede robar del dispositivo infectado:

- Es capaz de recolectar usuarios, contraseñas, cookies y cualquier información almacenada en los navegadores Google Chrome, Mozilla Firefox u Opera, entre otros. Esto incluye todos los datos para rellenar los formularios web automáticamente (nombre, apellidos, dirección, tarjetas de crédito, etc.).

- Información del sistema: dirección IP, versión del sistema operativo, aplicaciones instaladas y las características de la memoria y el procesador.

- Capturas de pantalla realizadas por el usuario del dispositivo.

- Credenciales de las cuentas de Microsoft Outlook.

- Monederos de criptomonedas.

Este malware está en continua evolución, por lo que no se descarta que se añadan nuevas funcionalidades como el registro de todo lo que teclea el usuario (técnica conocida como keylogging).

Cómo evitar la infección de Raccoon stealer

Existen tres métodos por los que cualquier equipo informático puede ser infectado por este malware:

- Con exploits kits. Son programas que recopilan todas las vulnerabilidades de cualquier software (navegadores, sistemas operativos, aplicaciones habituales) o hardware (procesadores, memorias, servidores, routers). Cuando se ejecutan, aprovechan los agujeros de seguridad para infectar los equipos con todo tipo de programas maliciosos, entre ellos Raccoon stealer. Hay dos vías posibles para ejecutar un exploit kit: la primera, al visitar una página web con código malicioso que aproveche una vulnerabilidad del navegador o al pulsar el botón “aceptar” de ventanas emergentes con mensajes del tipo “has ganado un premio”, “descarga este programa para proteger tu ordenador; la segunda, abriendo en el dispositivo archivos aparentemente de confianza (documentos de texto, por ejemplo). Estos dos ejemplos de cómo puede ejecutarse un exploit kit sin que el usuario lo sepa nos lleva a dos nuevas vías de infección.

- Con el phishing, la principal amenaza de la ciberseguridad de las empresas. Esta técnica posibilita que, a través del engaño, la víctima descargue y ejecute un exploit kit adjunto en el correo electrónico (pensando que es una factura, por ejemplo) o sea dirigido a un sitio web con código malicioso a través de un enlace.

- Descargando software legítimo desde fuentes de descarga no oficiales, como las webs de descarga de programas gratuitos. Las aplicaciones pueden incluir malware, y al instalarlas en el equipo también se estará instalando el programa malicioso. Aquí también se incluyen las redes P2P y los sitios web de almacenamiento conocidos (los ciberdelincuentes guardan archivos en estos sitios para que luego la víctima se los descargue a través de un enlace compartido).

Para estar protegido de esta amenaza y de otras similares, se recomienda tener siempre actualizados los dispositivos para corregir posibles vulnerabilidades y utilizar soluciones de ciberseguridad para empresas como X Protection.

Imágenes | Gary Bendig en Unsplash y Gerd Altmann en Pixabay